哪些行为属于黑帽技术(哪些行为属于黑帽技术)

![]() 游客

2024-06-07 09:54:02

100

游客

2024-06-07 09:54:02

100

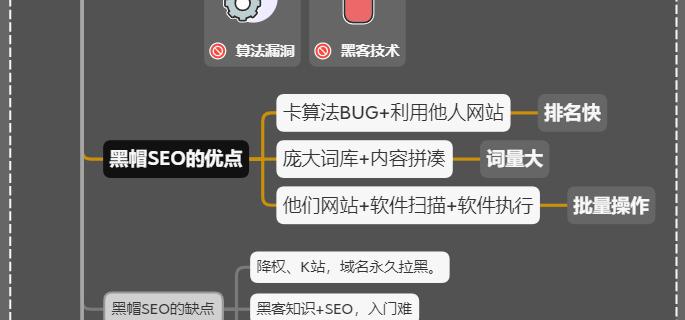

揭露黑帽技术的危害

随着互联网的快速发展,黑帽技术已经成为了网络安全的重要问题。黑客们利用黑帽技术进行非法活动,给我们的个人隐私和财产安全带来了严重威胁。本文将对哪些行为属于黑帽技术进行详细介绍,并探讨其危害。

一:网络钓鱼

网络钓鱼是一种利用虚假网站、电子邮件等诱导用户泄露个人信息的黑帽技术。攻击者会通过伪装成受信任的机构或企业发送虚假信息,骗取用户的用户名、密码、银行账号等重要信息。这种行为不仅侵犯了用户的隐私权,还可能造成经济损失和个人信誉受损。

二:拒绝服务攻击

拒绝服务攻击是指攻击者通过向目标服务器发送大量请求,使其超过负载极限而导致服务停止或瘫痪的黑帽技术。这种攻击可能会造成公共服务中断、企业生产停滞等严重后果。

三:恶意软件

恶意软件是一种通过网络传播并在受感染计算机上实现有害功能的黑帽技术。这种软件可能会窃取个人隐私信息、破坏系统功能、甚至勒索用户赎金等。对于企业来说,恶意软件可能会导致商业机密泄露和生产中断。

四:密码破解

密码破解是一种通过暴力破解或其他手段获取他人密码的黑帽技术。攻击者可以利用这种方法进入受害人的账户、电脑等,窃取个人信息或进行其他违法行为。这种行为严重侵犯了用户的隐私权。

五:网络入侵

网络入侵是指通过黑客手段获取他人计算机系统权限,进而篡改、窃取数据等操作的黑帽技术。攻击者可以利用这种方法窃取个人隐私,也可能造成企业经济损失和商业机密泄露等严重后果。

六:假冒身份

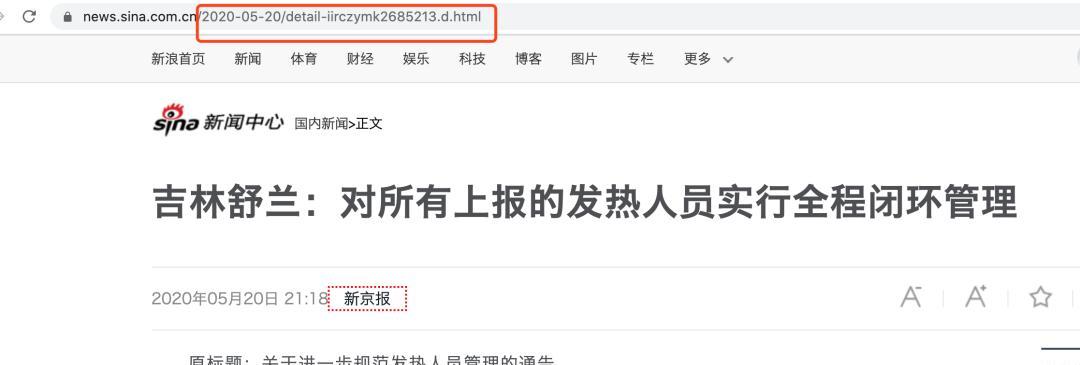

假冒身份是一种利用虚假身份进行欺诈和非法活动的黑帽技术。攻击者可以冒充他人身份进行电子邮件诈骗、刷单等非法活动。这种行为不仅违法,还损害了公众信任和社会公正。

七:无线网络攻击

无线网络攻击是指攻击者利用无线网络漏洞,窃取数据或进行其他非法活动的黑帽技术。这种攻击可能会窃取个人隐私信息、破坏企业生产等,对于用户和企业来说都是巨大的威胁。

八:数据篡改

数据篡改是指攻击者通过篡改目标计算机上存储的数据,达到非法目的的黑帽技术。这种行为可能会对个人财产安全和企业生产造成重大威胁,同时也会造成社会信任和公正受损。

黑帽技术作为一种犯罪行为,已经受到了国际社会和国内法律制裁。但是,由于黑客们不断变换手法和工具,在网络安全问题上仍然存在巨大挑战。我们需要进一步加强网络安全防范意识,合理使用互联网技术,共同维护网络安全和社会正义。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。

转载请注明来自火狐seo,本文标题:《哪些行为属于黑帽技术(哪些行为属于黑帽技术)》

标签:黑帽技术

- 搜索

- 最新文章

- 热门文章

-

- 企业邮箱怎么查?如何快速找到企业邮箱?

- 网站模板如何选择?有哪些免费且高质量的网站模板推荐?

- 免费简历模板网站的模板质量如何?

- 优化网站关键词排名的技巧是什么?如何有效提升关键词排名?

- 关键词优化排名seo怎么做?有哪些有效的关键词优化技巧?

- 网站推广中如何利用免费视频素材提高SEO效果?

- bing搜索引擎与谷歌有何不同?如何优化网站以适应bing搜索引擎?

- 动漫素材网站如何选择?哪里能找到高质量素材?

- 百度seo网站优化的技巧有哪些?

- seo是什么?如何进行网站优化?

- 关键词优化seo的要点有哪些?

- 企业网站建设需要多少钱?如何选择合适的网站建设公司?

- 如何进行网站制作?网站制作的常见问题有哪些?

- 网站开发包括哪些技术?如何自学网站开发?

- seo关键词排名提升需要多长时间?

- ae素材网站哪里找?有哪些推荐的ae素材下载网站?

- 网页设计网站建设需要注意哪些问题?

- 百度seo优化有哪些最佳实践?如何实施?

- 关键词是什么意思?如何正确理解关键词?

- 百度关键词快速排名的秘诀?如何在百度上快速提升关键词排名?

- 热门tag

- 标签列表

- 友情链接